Повышение безопасности среды передачи данных в интегрированных системах управления предприятиями

- Автор:

Ральников, Максим Анатольевич

- Шифр специальности:

05.13.06

- Научная степень:

Кандидатская

- Год защиты:

2004

- Место защиты:

Владимир

- Количество страниц:

143 с. : ил.

Стоимость:

700 р.250 руб.

до окончания действия скидки

00

00

00

00

+

Наш сайт выгодно отличается тем что при покупке, кроме PDF версии Вы в подарок получаете работу преобразованную в WORD - документ и это предоставляет качественно другие возможности при работе с документом

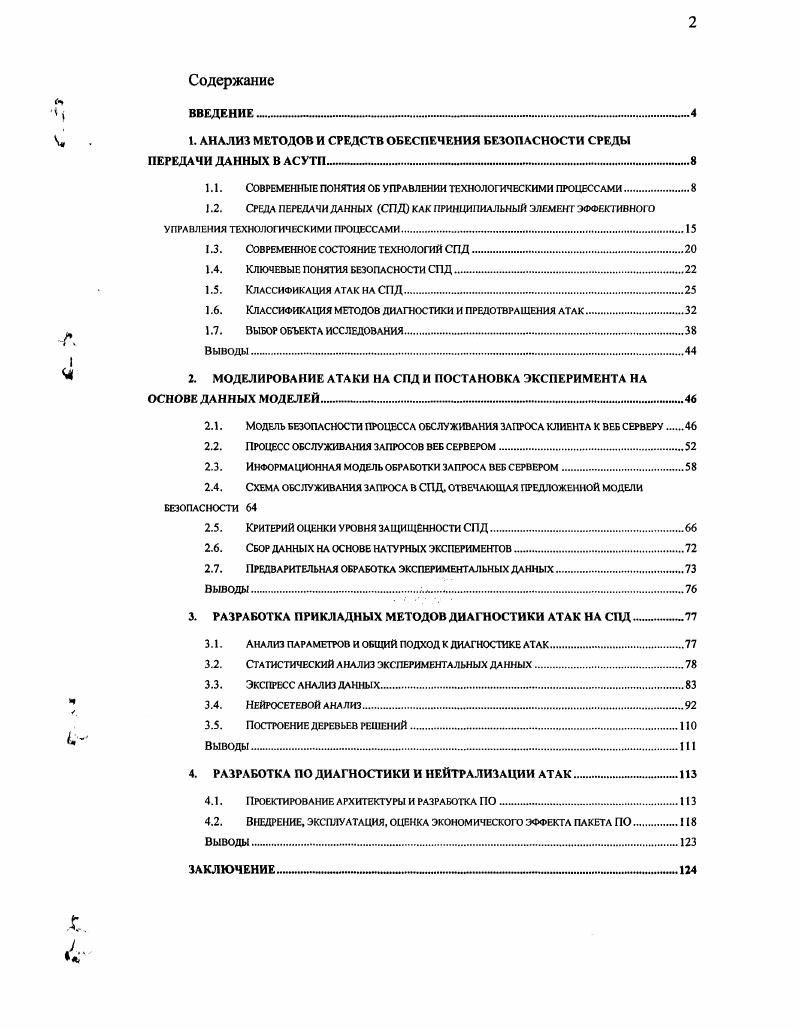

Страницы оглавления работы

Рекомендуемые диссертации данного раздела

| Название работы | Автор | Дата защиты |

|---|---|---|

| Стратегии формирования очередности укладки "деталей" конструкций из реактопластов | Тагиев, Рамин Аликович | 2006 |

| Оптимизация управления энергетическими системами на основе идентификации их эффективных производственных характеристик | Безруков, Дмитрий Александрович | 2006 |

| Автоматизация контроля и испытаний газоразрядных ламп на основе статистического анализа временных рядов, нейронных сетей и SСADA -технологий | Волков, Антон Владимирович | 2019 |