Метод защиты видеоданных с различной степенью конфиденциальности

- Автор:

Фахрутдинов, Роман Шафкатович

- Шифр специальности:

05.13.19

- Научная степень:

Кандидатская

- Год защиты:

2012

- Место защиты:

Санкт-Петербург

- Количество страниц:

125 с. : ил.

Стоимость:

700 р.250 руб.

до окончания действия скидки

00

00

00

00

+

Наш сайт выгодно отличается тем что при покупке, кроме PDF версии Вы в подарок получаете работу преобразованную в WORD - документ и это предоставляет качественно другие возможности при работе с документом

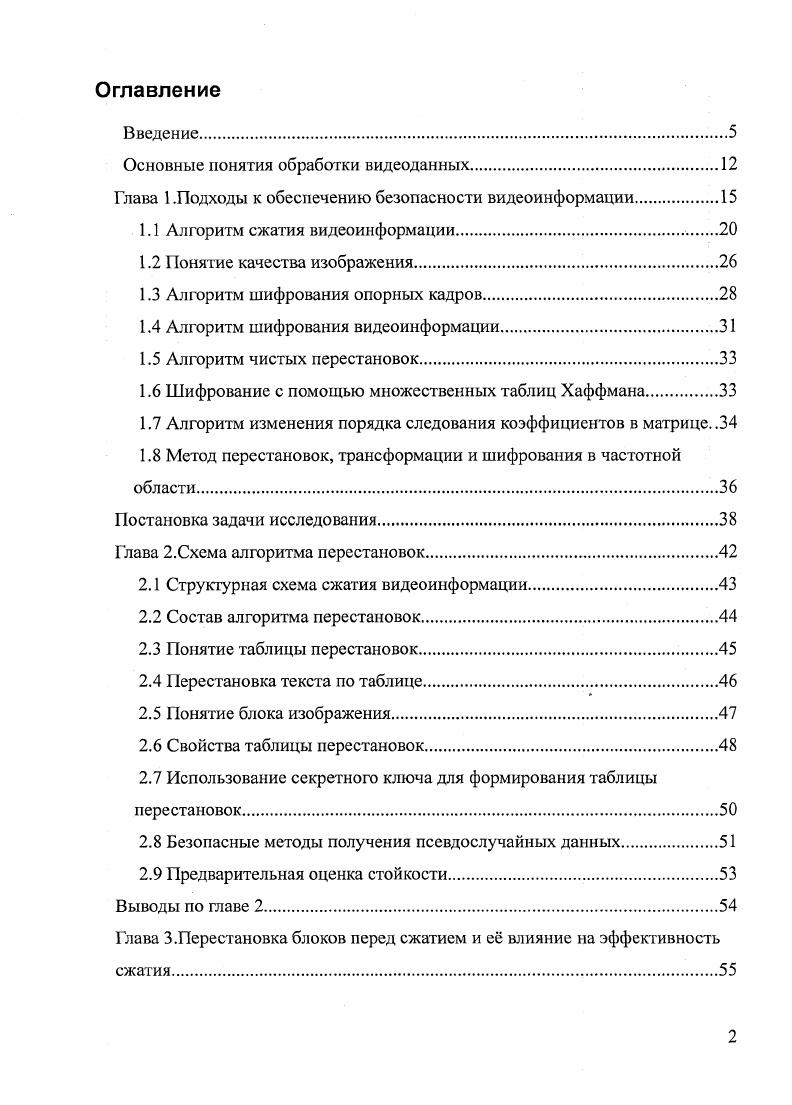

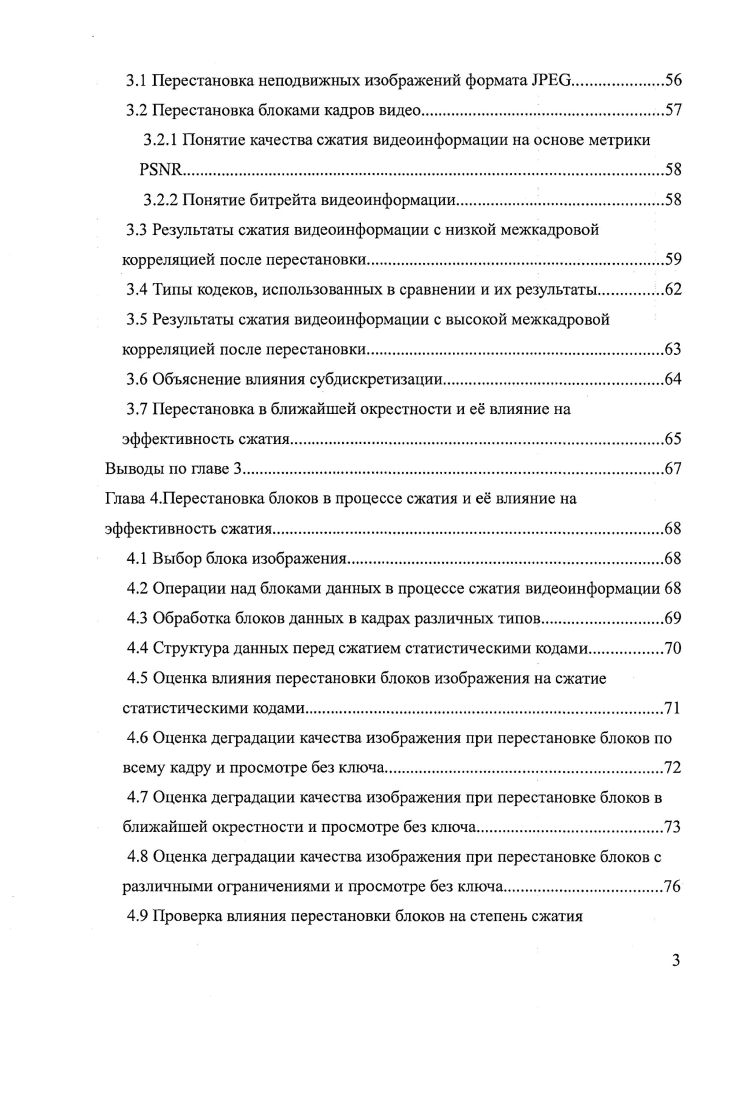

Страницы оглавления работы

Рекомендуемые диссертации данного раздела

| Название работы | Автор | Дата защиты |

|---|---|---|

| Методы административной безопасности в распределенной корпоративной информационной системе | Рябцев, Анатолий Сергеевич | 2002 |

| Модели и методы риск-ориентированного управления информационной безопасностью железнодорожной транспортной системы | Глухов, Александр Петрович | 2017 |

| Метод и средства защиты исполняемого программного кода от динамического и статического анализа | Аранов, Владислав Юрьевич | 2014 |