Метод обнаружения информационных угроз безопасности передачи данных на основе анализа сетевой статистики

- Автор:

Гирик, Алексей Валерьевич

- Шифр специальности:

05.13.19

- Научная степень:

Кандидатская

- Год защиты:

2013

- Место защиты:

Санкт-Петербург

- Количество страниц:

111 с. : ил.

Стоимость:

700 р.250 руб.

до окончания действия скидки

00

00

00

00

+

Наш сайт выгодно отличается тем что при покупке, кроме PDF версии Вы в подарок получаете работу преобразованную в WORD - документ и это предоставляет качественно другие возможности при работе с документом

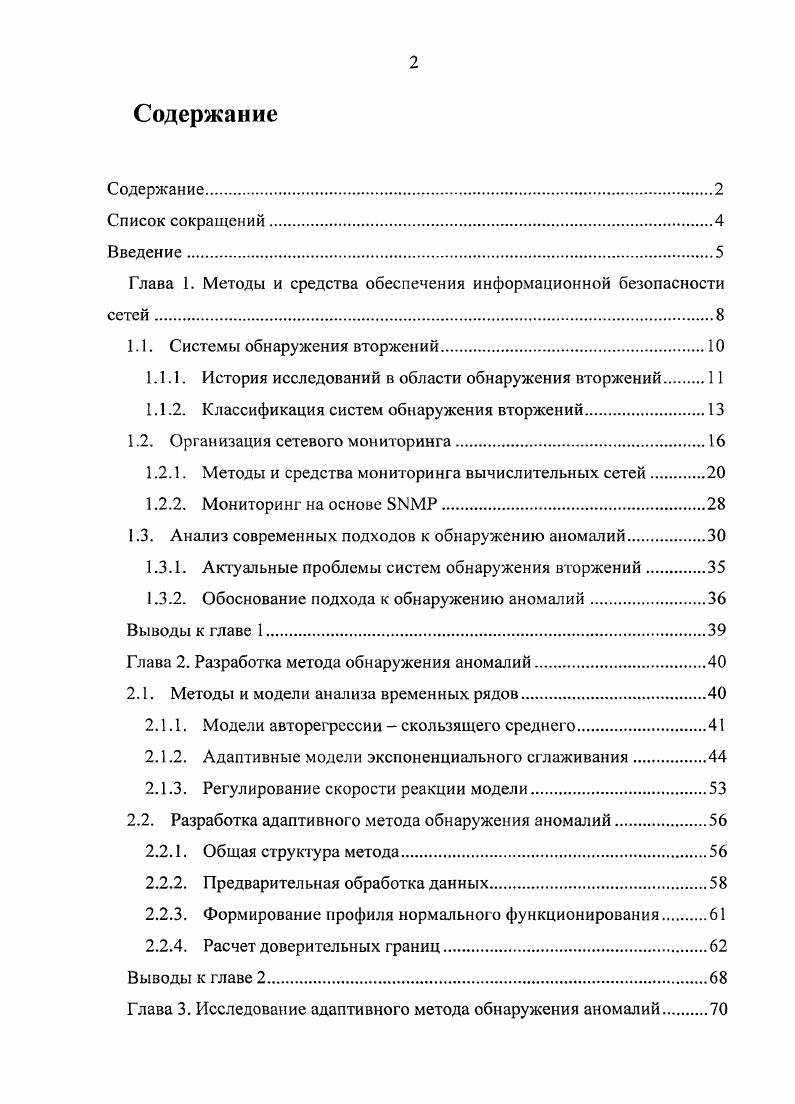

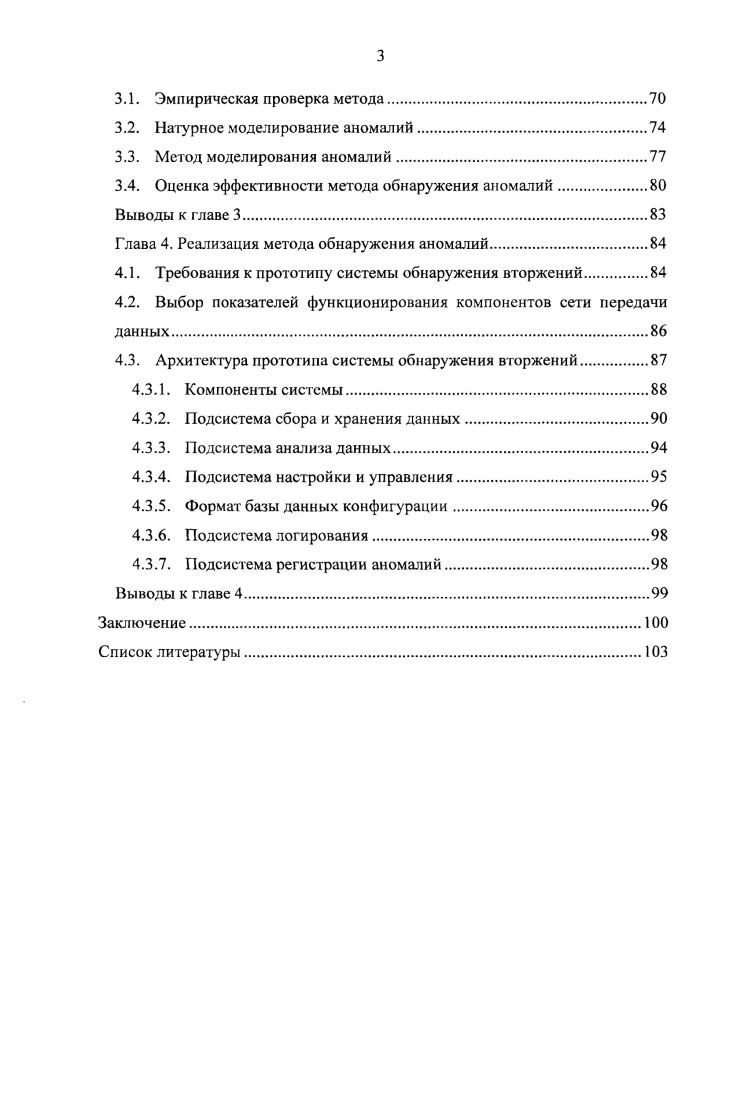

Страницы оглавления работы

Рекомендуемые диссертации данного раздела

| Название работы | Автор | Дата защиты |

|---|---|---|

| Методика обработки рисков нарушения безопасности информации в объектно-ориентированных сетях хранения данных | Алферов, Игорь Леонидович | 2010 |

| Динамическая итеративная оценка рисков информационной безопасности в автоматизированных системах | Атаманов, Александр Николаевич | 2012 |

| Объектно-функциональная верификация информационной безопасности распределенных автоматизированных информационных систем таможенных органов | Скиба, Владимир Юрьевич | 2009 |