Разработка прекомпилируемой защиты программных систем с посткомпилируемой обработкой исполняемого кода на основе конечно-автоматных моделей

- Автор:

Зыков, Виталий Валерьевич

- Шифр специальности:

05.13.11

- Научная степень:

Кандидатская

- Год защиты:

2004

- Место защиты:

Липецк

- Количество страниц:

136 с. : ил.

Стоимость:

700 р.250 руб.

до окончания действия скидки

00

00

00

00

+

Наш сайт выгодно отличается тем что при покупке, кроме PDF версии Вы в подарок получаете работу преобразованную в WORD - документ и это предоставляет качественно другие возможности при работе с документом

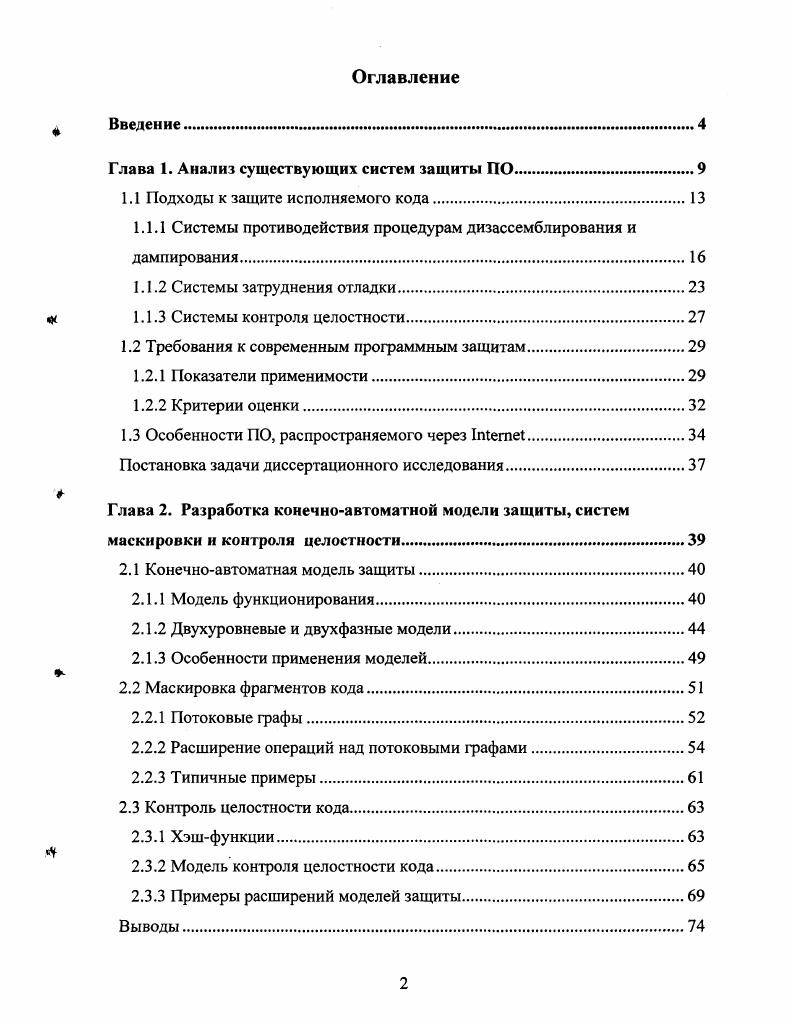

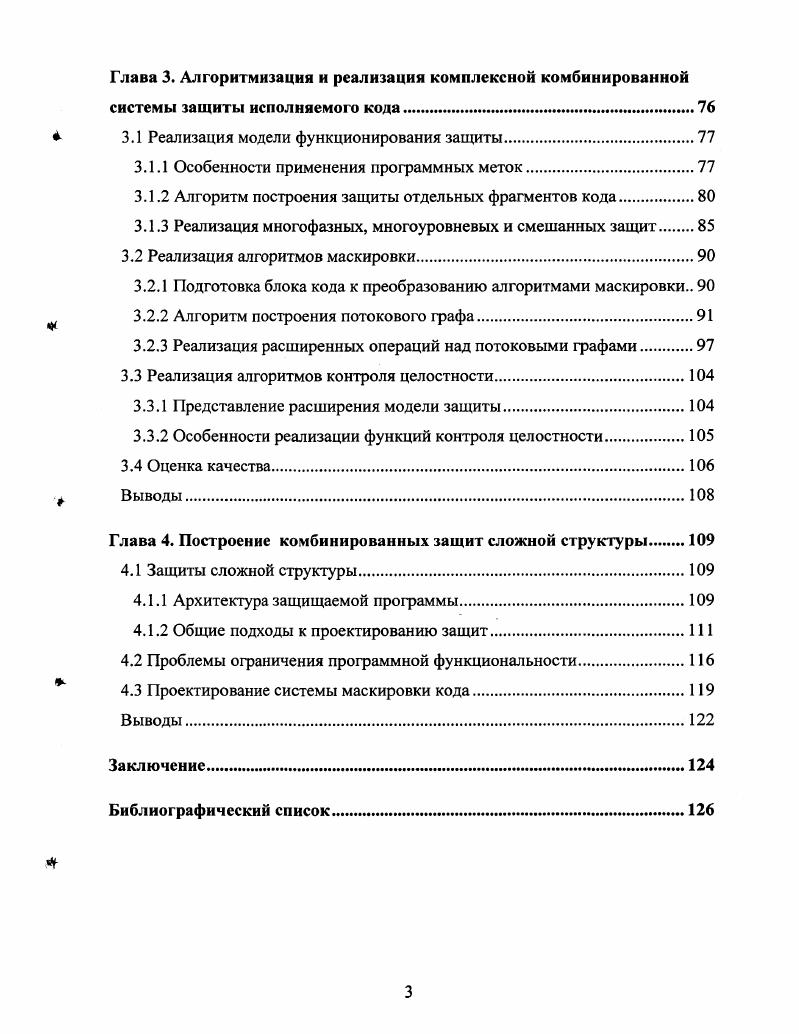

Страницы оглавления работы

Рекомендуемые диссертации данного раздела

| Название работы | Автор | Дата защиты |

|---|---|---|

| Алгоритмы структуризации и унификации для моделей знаний в технологии Semantic Web на основе синтеза OWL-онтологий | Каширин, Денис Игоревич | 2008 |

| Расширенный языковой сервис FRIS для программирования на языке Fortran в Microsoft Visual Studio | Раткевич, Ирина Сергеевна | 2016 |

| Математические модели и программное обеспечение автономных систем обучения | Анциферов, Андрей Александрович | 2001 |